Actividad de Ransomware

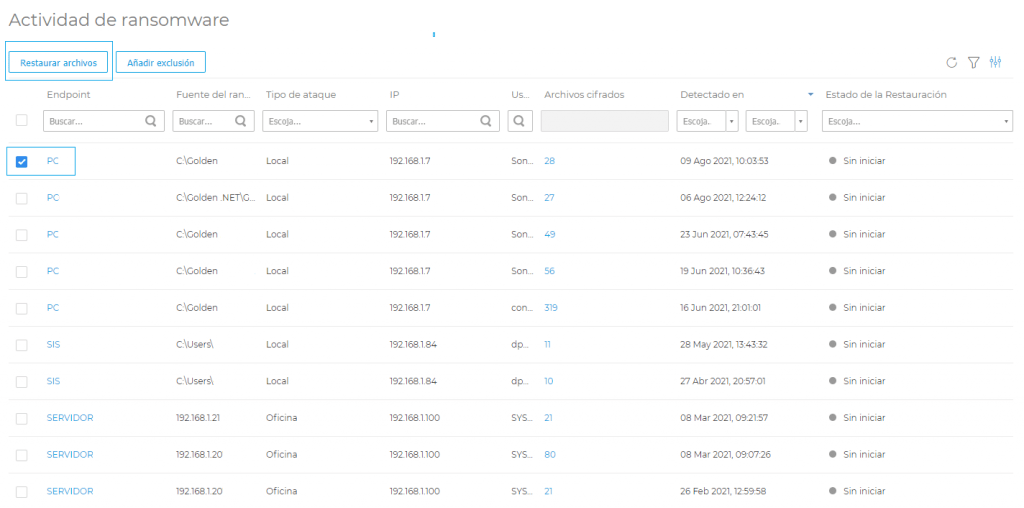

Actividad de ransomware

Le informa de los ataques de ransomware que GravityZone ha detectado en los endpoints que administra y le proporciona las herramientas necesarias para recuperar los archivos afectados por los ataques.

El informe está disponible como una página en Control Center, a diferencia de los otros informes, accesibles directamente desde el menú principal de GravityZone.

La página Actividad de ransomware consta de una cuadrícula que indica lo siguiente por cada ataque de ransomware:

- El nombre, la dirección IP y el FQDN del endpoint en el que tuvo lugar el ataque.

- La empresa a la que pertenece el endpoint.

- El nombre del usuario que tenía la sesión iniciada durante el ataque.

- El tipo de ataque: local o remoto.

- El proceso bajo el cual se ejecutó el ransomware para ataques locales, o la dirección IP desde la cual se inició el ataque en el caso de los remotos.

- Fecha y hora de la detección.

- Número de archivos cifrados hasta que se bloqueó el ataque.

- El estado de la operación de restauración de todos los archivos en el endpoint objetivo.

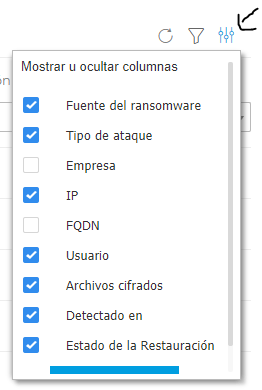

Algunos de los detalles están ocultos por defecto. Haga clic en el botón Mostrar/Ocultar columnas en la parte superior derecha de la página para configurar la información que desea ver en la cuadrícula.

Si tiene muchas entradas en la cuadrícula, puede optar por ocultar filtros mediante el botón Mostrar/Ocultar filtros de la parte superior derecha de la página.

Haciendo clic en el número de archivos puede acceder a información adicional.

Puede ver una lista con la ruta completa de los archivos originales y de los restaurados, así como el estado de la restauración de todos los archivos implicados en el ataque de ransomware seleccionado.

Atención

- La cuadrícula muestra los eventos de detección de los últimos 90 días.

– Para recuperar archivos afectados por ransomware haga lo siguiente:

- Seleccione los ataques que desee incluir en la cuadrícula.

- Haga clic en el botón Restaurar archivos. Aparecerá una ventana de confirmación.

- Se está creando una tarea de recuperación. Puede comprobar su estado en la página Tareas, como con cualquier otra tarea de GravityZone.

– Si las detecciones son el resultado de procesos legítimos, siga los pasos que se exponen a continuación:

- Seleccione los registros en la cuadrícula.

- Haga clic en el botón Añadir exclusión.

- En la nueva ventana, seleccione las políticas a las que se debe aplicar la exclusión.

- Haga clic en Añadir.

- GravityZone aplicará a todas las posibles exclusiones: por carpeta, por proceso y por dirección IP. Puede comprobarlas o modificarlas en la sección de la política Antimalware > Ajustes > Exclusiones personalizadas.