Nuevo Ransomware Alerta Importante !

Nuevo Ransomware y la implementación del Hyperdetection y SandBoxing

Estimados Resellers,

Nuevo Ransomware esta vez os traemos una nueva versión de Ransomware el llamado Pedante con la intención que concienciaros y de que mitiguemos estas acciones ya que tenemos las herramientas necesarias.

Qué es el virus de PEDANTE

El ransomware conocido como Virus de PEDANTE es clasificado como una amenaza muy perjudicial, debido a la cantidad de daño puede causar. Usted probablemente nunca corriste en él antes, y podría ser especialmente sorprendente para averiguar lo que hace. Archivos pueden han sido encriptados utilizando algoritmos de cifrado de gran alcance, evitando que tengan acceso a archivos. Por esta razón ransomware está clasificado como nocivo programa malicioso, ya que la infección puede significar que usted permanentemente perder tus archivos. También existe la opción de pagar el rescate, pero por razones que te mencionamos a continuación, no es la mejor idea. Es posible que usted no conseguirá los archivos abiertos incluso después de pagar por lo que puede ser perdiendo su dinero.

Considerar lo que está deteniendo a ladrones a tomar su dinero. Las actividades futuras de estos criminales también gracias a ese dinero. Ya se ha estimado que ransomware cuesta millones de dólares en pérdidas a las empresas en el año 2018, y eso es sólo una cifra estimada. Más cumplan con las exigencias, se convierte en más de un negocio rentable ransomware y esa cantidad de dinero es seguro atraer distintas partes malintencionadas. Considerar invertir que exigió dinero en backup en su lugar porque pueden poner en una situación donde la pérdida de datos es un riesgo nuevo. Entonces podría proceder a la recuperación de archivos después de que usted fije PEDANTE Virus o infecciones relacionadas.

Otros ejemplos son FCrypt , Plutón , Maoloa, GandCrab. El virus PEDANT funciona exactamente como se explica: se introduce en el sistema, encuentra todos los archivos personales, incluidas imágenes, videos, música, documentos y otros datos, excepto los archivos del sistema que son necesarios para que el sistema funcione correctamente, y los codifica utilizando AES-128 y algoritmos RSA-2048. Después de que el ransomware coloque una nota de rescate en el escritorio del usuario, que indica por qué se cambiaron los nombres de los archivos, qué sucedió en el sistema, por qué ya no puede acceder a sus datos y cómo revertir el proceso.

Resumen de Amenazas

| Nombre | .ransomware pedante |

| Escribe | El ransomware, Cryptovirus |

| Descripción breve | El ransomware cifra los archivos mediante la colocación de la .PEDANTE la extensión de los archivos afectados en su sistema informático y exige un rescate que se pagará a supuestamente recuperarlos. |

| Los síntomas | El ransomware cifrará sus archivos y dejar una nota de rescate con las instrucciones de pago. |

| Método de distribución | Los correos electrónicos de spam, Archivos adjuntos de correo electrónico |

| Herramienta de detección | Ver si su sistema ha sido afectado por el ransomware .PEDANT Descargar -Herramienta de eliminación de software malintencionado |

| Experiencia de usuario | Unirse a nuestro foro para discutir .PEDANT ransomware. |

| Herramienta de recuperación de datos | Ventanas de recuperación de datos de Stellar Phoenix darse cuenta! Este producto escanea los sectores del disco para recuperar archivos perdidos y no puede recuperarse 100% de los archivos cifrados, pero sólo unos pocos de ellos, dependiendo de la situación y de si está o no han reformateado la unidad. |

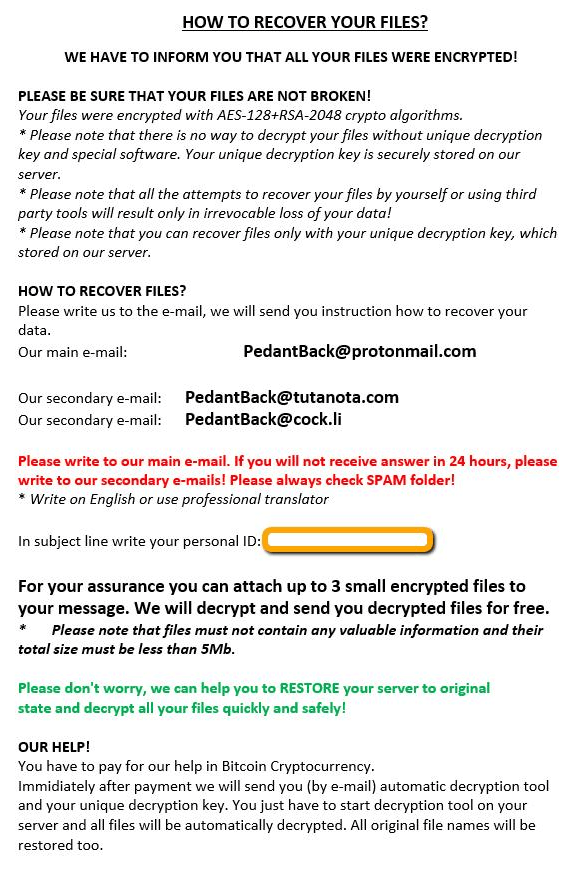

Mensaje que le dejan en el escritorio de la victima.

.Pedante ransomware -Técnicas de Distribución-Propagación.

El ransomware .PEDANT como una nueva variante de la familia Matrix ransomware ha sido visto en una campaña de ataque de pequeño tamaño. El bajo número de muestras capturadas no da whicfh es el principal método de distribución, suponemos que cualquiera de los más populares se pueden utilizar.

Para poder instalarlo, el cryptovirus PEDANT debe ser ejecutado por la víctima y para eso, tiene muchos trucos que se utilizan para que el usuario inicie la infección de forma voluntaria sin siquiera saberlo. Se sabe que las variantes anteriores de Matrix se estaban propagando activamente a través de servicios de escritorio remoto pirateado , pero una de las técnicas más populares es Malspam y macros. Los delincuentes diseñan un correo electrónico diseñado socialmente, simulando ser de un remitente importante, como el gobierno, la policía, el cliente, el banco, el centro de salud o etc., y mencionan algo alarmante que podría instar al usuario a abrir el archivo adjunto adicional. Hay toneladas de señales de advertencia que pueden indicar un ataque de malware planificado, pero como los mensajes están bastante bien compuestos para causar estrés y otras emociones, el pensamiento lógico apenas funciona. Entonces, una vez que la víctima seleccionada haya descargado y abierto el archivo adjunto .docx o .pdf, dice que si desea ver el documento, debe habilitar las macros.

Macros es una característica legítima de MS Office de comandos pregrabados que pueden ejecutarse automáticamente para automatizar tareas simples y complejas. A menudo se usa mal porque los delincuentes pueden almacenar fácilmente un código malicioso allí. Es por eso que cuando terminas habilitando Macros en los archivos desconocidos, los virus como el ransomware PEDANT pueden comenzar su infección. Mientras que la víctima aún se pregunta por qué el archivo descargado no contiene ninguna información, el virus PEDANT ya comenzó sus acciones maliciosas en segundo plano.

Una táctica popular es el uso de mensajes de correo electrónico SPAM que son ampliamente utilizados para confundir a los destinatarios para que crean que han recibido una notificación legítima de una empresa o servicio conocido. En la mayoría de los casos van a enlazar a los archivos de virus en el contenido del cuerpo, la alternativa es unir directamente a los mensajes de correo electrónico.

Una alternativa es crear Páginas web maliciosas que intentan replicar sitios legítimos, portales de descarga y otras páginas populares. Se hacen mediante el uso de elementos similares o el mismo diseño que los reales. Los archivos .PEDANT ransomware se pueden propagar a las víctimas al ser incluida en los enlaces y todo tipo de contenidos. Además, la amenaza se puede transmitir a través de las redes de anuncios maliciosos que operan el uso de banderas, pop-ups, redirecciones y enlaces en el texto.

A menudo, las amenazas ransomware se pueden propagar a través portadores de carga útil de los cuales hay dos tipos principales:

- Los documentos infectados – Los delincuentes pueden incrustar el código de instalación en las macros que se pueden colocar en todos los tipos de documentos populares: presentaciones, hojas de cálculo, documentos de texto y bases de datos. Cada vez que se abren aparecerá un mensaje preguntándole a las víctimas para que este contenido, la razón citada es que esto es necesario para poder visualizar correctamente el archivo.

- Los instaladores aplicación maliciosa – Los criminales pueden crear archivos de configuración infectadas del popular software. Los piratas informáticos suelen elegirán las aplicaciones que se descargan regularmente por los usuarios finales: soluciones de productividad y de oficina, suites creatividad, utilidades del sistema y otros. Se hacen mediante la adopción de los archivos legítimos de sus fuentes oficiales y modificándolos para incluir el código correspondiente ransowmare.

En otros casos, los archivos ransomware .PEDANT se pueden propagar a través secuestradores de navegador que representan extensiones de piratas informáticos a medida realizados por los navegadores web más populares. Se encuentran sobre todo en los repositorios relevantes utilizando falsas opiniones de los usuarios y las credenciales de desarrollador. La mayoría de los secuestradores prometen nuevas adiciones de funciones u optimizaciones de rendimiento. En realidad, cuando se instalan en las modificaciones de sistemas víctima a la configuración predeterminada que ocurrirá – la página de inicio, nueva página pestañas y motor de búsqueda. Cuando este paso se ha completado la ejecución de la infección ransomware seguirá.

.Pedante ransomware – Análisis detallado

Al igual que anteriores muestras de matriz ransomware el ransomware .PEDANT se puede configurar para ejecutar varias acciones maliciosas como ideado en la campaña de ataque. La mayoría de los archivos de matriz ransomware begiin las infecciones con una recuperación de datos módulo que puede recuperar la información de los ordenadores que se pueden clasificar en dos tipos principales:

- Información personal – El motor puede ser programado para buscar cadenas que pueden revelar directamente la identidad de las víctimas. Esto puede incluir fragmentos de datos tales como su nombre, dirección, número de teléfono y las contraseñas. La información extraída puede ser utilizado para una variedad de delitos como el robo de identidad, chantaje y abuso financiero.

- Información de la computadora – La otra categoría de información que puede ser adquirida incluye datos que se utiliza para generar un identificador que se asigna a cada computadora infectada individuo. Los valores de entrada son procesados por un algoritmo que da salida a esta combinación de símbolos alfanuméricos. Los datos que se requiere en la mayoría de los casos es la lista de piezas de los componentes de hardware instalados, la configuración del usuario y ciertos valores de entorno del sistema operativo.

La información recogida puede entonces ser procesada por otro módulo llamado omitir la seguridad de lo que duraran utilizar los datos recolectados para localizar si se instalan todas las aplicaciones de seguridad – sus motores en tiempo real se pueden desactivar o totalmente eliminadas. En la mayoría de los casos esto afectará el software antivirus, cortafuegos, sistemas de detección de intrusos y hosts de máquina virtual. En algunos casos las versiones avanzadas pueden borrarse a sí mismo si este paso falla.

Si este paso se completa la ransomware .PEDANT procederá adicionalmente con diversos cambios en el sistema. La mayoría de ellos afectará a la Registro de Windows. Cuando las cuerdas que son utilizados por las aplicaciones de terceros se modifican errores inesperados y cerraron bajadas pueden ocurrir. Los cambios en los valores que forman parte de los servicios del sistema operativo dará lugar a graves problemas de rendimiento y la imposibilidad de utilizar ciertas funciones.

Cuando se configura el ransomware .PEDANT, además, puede configurarse como una instalación persistente que se desarrollará cada vez que se inicia el equipo. Esto es generalmente seguido por una reconfiguración de los ajustes del sistema importantes que deshabilitar el acceso a los menús de arranque de recuperación. Esto hará que prácticamente la mayoría de recuperación manual de usuario guía inútil ya que dependen de ellas.

Otras acciones maliciosas que pueden ser realizadas por los hackers es eliminar datos importantes del sistema tales como puntos de restauración, Las copias de seguridad y las instantáneas de volumen. En este caso, los usuarios de las víctimas tendrán que recurrir a una combinación de una utilidad anti-spyware y un programa de recuperación de datos.

muestras de matriz ransomware se construyen sobre una plataforma modular y pueden ser utilizados para difundir otras amenazas de malware también. Una opción popular es la entrega de Troyanos que se utiliza para permitir que los controladores criminales para tomar el control de las máquinas infectadas, espiar a las víctimas y robar datos de usuario.

Otra amenaza malicioso que puede ser desplegado a los equipos infectados es el La minera criptomoneda. Se aprovechará los recursos disponibles del sistema con el fin de calcular las tareas matemáticas complejas. Se colocarán una carga pesada en todos los componentes importantes: UPC, GPU, Memoria y espacio en disco duro. Las tareas se pueden descargar en los equipos de destino a granel y cuando uno de ellos se ha completado la ejecución de los fondos digitales en forma de criptomoneda estarán conectados directamente a sus billeteras digitales.

Las futuras muestras .PEDANT ransomware pueden incluir otros módulos maliciosos, así. Esto depende de los objetivos elegidos, estrategia de distribución y los objetivos.

.Pedante ransomware – Proceso de cifrado

El ransomware .PEDANT encripta los datos del usuario con un sistema de cifrado fuerte de acuerdo a una lista integrada de extensiones de datos de destino. En la mayoría de los casos se dirigirá a los más populares:

- Archivos

- Las copias de seguridad

- Documentos

- Imágenes

- Videos

- Música

Los archivos de las víctimas serán renombrados con el .extensión pedante y una nota ransomware se creará para obligar a las víctimas a pagar una cuota de descifrado a los piratas informáticos. El archivo se llamará “!PEDANT_INFO!.rtf”.