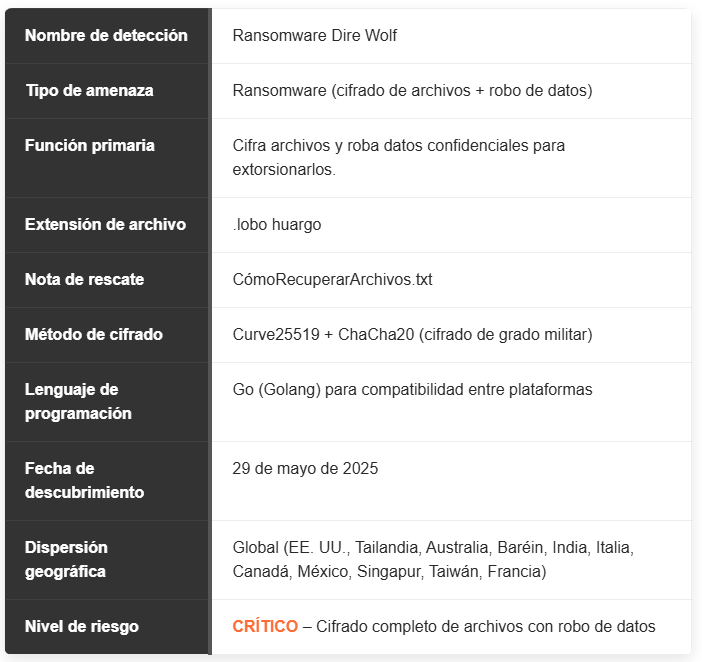

Ransomware Dire Wolf (.direwolf): eliminación y descifrado

El ransomware Dire Wolf surgió a finales de mayo de 2025 como un actor más en el panorama cada vez más concurrido del ransomware. Lo que distingue a esta amenaza no es su tecnología revolucionaria, sino su enfoque metódico de doble extorsión y su estrategia global de ataques.

- Los investigadores de seguridad han rastreado los ataques de Dire Wolf en varios continentes, afectando a organizaciones desde pequeñas empresas hasta grandes corporaciones. Los creadores del ransomware eligieron Go como lenguaje de programación, una decisión que revela su sofisticación técnica y sus ambiciones multiplataforma.

- Para las organizaciones, Dire Wolf sirve como recordatorio de que un ransomware eficaz no necesita ser revolucionario; basta con explotar vulnerabilidades de seguridad comunes. El enfoque debe centrarse en las prácticas de seguridad fundamentales: copias de seguridad periódicas, segmentación de la red, capacitación de usuarios y planificación de respuesta ante incidentes.

- En definitiva, Dire Wolf se centra menos en los detalles técnicos específicos y más en el fracaso constante de las organizaciones a la hora de implementar medidas básicas de seguridad. Los lobos siempre acechan; la pregunta es si te has molestado en cerrarla.

Pasos de respuesta inmediata

El tiempo es crucial al lidiar con el ransomware. Tus primeras acciones determinan el daño que causa el ataque. Aquí te explicamos qué hacer ahora mismo.

Paso 1: Desconectarse de Internet

- Desconecte el cable Ethernet de su computadora

- Apaga tu adaptador WiFi

- Deshabilitar conexiones de red en Windows:

Settings > Network & Internet > Status > Change adapter options - Haga clic derecho en cada adaptador de red y seleccione “Deshabilitar”

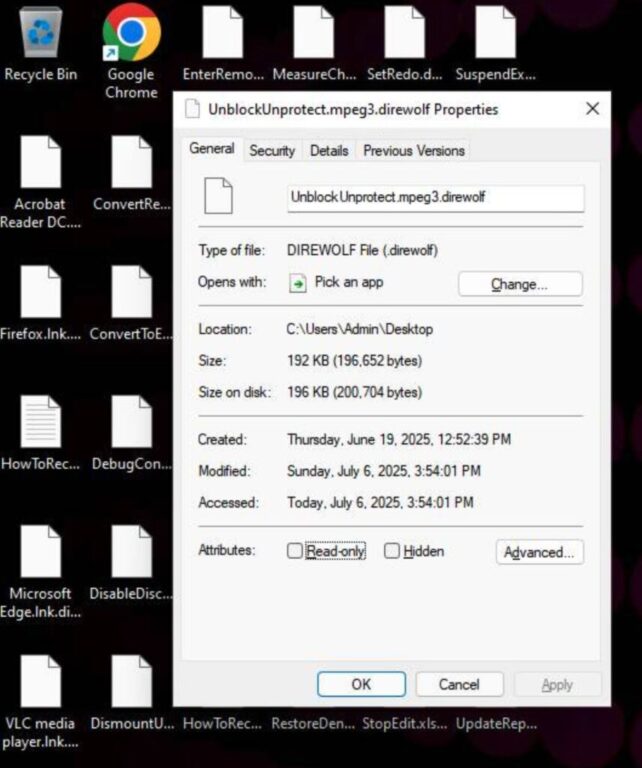

Paso 2: Identificar los sistemas infectados

- Archivos con extensión .direwolf

- El fondo de pantalla del escritorio cambió a un mensaje de rescate.

- Archivo HowToRecoveryFiles.txt en el escritorio

- Lentitud inusual del sistema o bloqueos

Paso 3: Documentar el ataque

- Captura de pantalla de la nota de rescate

- Lista de tipos y ubicaciones de archivos cifrados

- Anota la hora exacta en la que descubriste el ataque.

- Registre cualquier correo electrónico o descarga sospechosa de las últimas 48 horas

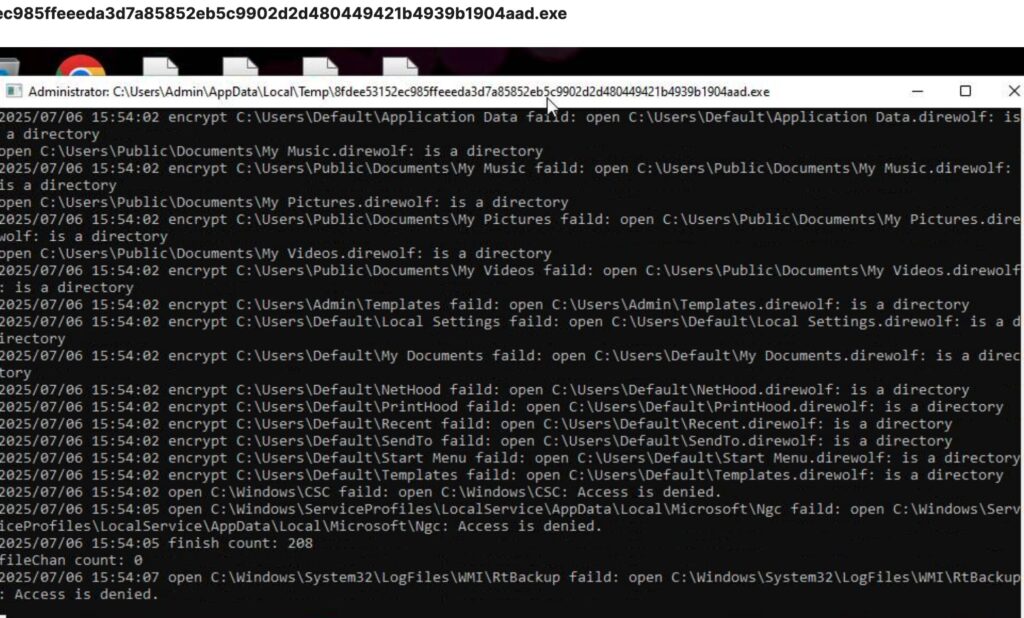

Implementación de cifrado

Dire Wolf utiliza un cifrado de nivel militar que no se puede romper:

- Curve25519: Criptografía de curva elíptica moderna para el intercambio de claves

- ChaCha20: cifrado de flujo desarrollado por Google y utilizado en TLS

- Lenguaje de programación Go: compatibilidad multiplataforma para Windows, Linux y macOS

- Claves únicas: cada víctima obtiene una clave de cifrado diferente

Estrategia de cronograma de ataque

Los operadores de Dire Wolf siguen un cronograma calculado (ver más detalles entria.ge) diseñado para maximizar la presión:

Cronología de la presión del lobo terrible:

- Día 1-3: “Ventana de confidencialidad”: No hay fuga de datos si se comunica con ellos

- Día 4-30: Aumenta la presión con amenazas de publicación de datos

- Día 30+: Datos robados publicados en sitios de filtración de la dark web

Tácticas de doble extorsión

Dire Wolf no solo cifra archivos. Los atacantes también roban tus datos antes del cifrado:

- Acceso inicial: RDP comprometido, correos electrónicos de phishing o vulnerabilidades de software

- Mapeo del entorno: Escanee la red en busca de objetivos y datos valiosos

- Recopilación de datos: robar documentos, bases de datos y credenciales confidenciales

- Cifrado de archivos: Cifre archivos con Curve25519 + ChaCha20

- Demanda de rescate: amenazan con publicar datos robados si no se realiza el pago

Detección de proveedores de seguridad

Las principales compañías antivirus ya detectan el ransomware Dire Wolf. Las firmas varían porque la amenaza aún se está analizando:

- Gridinsoft: Ransom.Win64.DireWolf.dd!s1

- Dr.Web: Trojan.Encoder.42458, Trojan.Encoder.42473

- BitDefender:https://www.reditelsa.com/bitdefender/ Trojan.Generic.38142181, Trojan.Generic.38138312

- ESET: Una variante de WinGo/Filecoder.JB

- TrendMicro: Ransom.Win64.DIREWOLF.THFBOBE

Si tu antivirus detectó Dire Wolf, es posible que el daño ya esté hecho. El cifrado se produce más rápido de lo que la mayoría de los programas de seguridad pueden detenerlo.

Desde tu Dispositivo Móvil

Busca en tu dispositivo móvil sobre la aplicación de Telegram el canal “Bitdefender MSP” y únete. Así de fácil.

Desde tu Ordenador/PC

- El canal de Bitdefender MSP en Telegram es accesible via Web a través de este link.

- Guarda en favoritos la URL para las próximas visitas que hagas. Habilita la notificación automática para saber los nuevas aportaciones en el canal ACRONIS.