Reglas YARA para mejorar las capacidades de detección de amenazas

El 27 de noviembre, Bitdefender anunció la disponibilidad general (GA) de las capacidades de las reglas YARA para GravityZone. Con la incorporación de las reglas YARA a la plataforma GravityZone, los equipos de seguridad pueden crear patrones de detección precisos y específicos para cada organización. Esto no solo fortalece la capacidad de su organización para detectar amenazas conocidas, sino que también aumenta su resiliencia frente a riesgos emergentes, como vulnerabilidades de día cero y variantes sofisticadas de malware.

Reglas de YARA

YARA son las siglas de Yet Another Recursive Acronym (otro acrónimo recursivo más) y fue desarrollado por Victor Alvarez. Las reglas YARA son un mecanismo de comparación de patrones que se utiliza para identificar y clasificar datos o archivos según condiciones específicas. Estas condiciones están escritas en un lenguaje de reglas YARA especializado, lo que permite reglas de detección precisas y personalizables. Cuando un sistema escanea archivos o datos, los compara con estas reglas para identificar coincidencias y desencadena acciones o alertas específicas cuando encuentra una coincidencia. Las reglas YARA son como instrucciones de detectives digitales. Le indican a un agente en la computadora qué buscar en los archivos o datos. Si el agente encuentra una coincidencia, puede hacer sonar una alarma. Las reglas YARA pueden ser activos valiosos para:

- Detección de día cero: los equipos de seguridad pueden crear reglas que detecten software vulnerable que no fue parcheado por el fabricante o malware que intenta explotarlo.

- Búsqueda de amenazas: las reglas de Yata se pueden utilizar para la búsqueda proactiva de amenazas mediante la búsqueda de patrones específicos y los IoC (indicadores de compromiso) para identificar amenazas que pueden haber pasado desapercibidas mediante las herramientas de seguridad tradicionales.

- Política de seguridad del cliente: Las reglas de YARA se pueden usar para aplicar políticas específicas, por ejemplo, bloquear archivos con características específicas.

- Respuesta forense y a incidentes: las reglas de YARA se pueden aplicar para identificar archivos/artefactos asociados con amenazas conocidas para identificar y detener incidentes de seguridad.

- Detección basada en firmas: los administradores pueden crear firmas para malware conocido a fin de escanear en busca de patrones específicos asociados con software malicioso.

Ahora tiene la flexibilidad de crear reglas personalizadas o adquirir reglas preexistentes de varios repositorios de acceso público. Los expertos y profesionales de seguridad distribuyen con frecuencia reglas YARA para amenazas identificadas recientemente en plataformas de redes sociales como Twitter o Reddit. Además, se puede acceder y descargar libremente estas reglas YARA desde repositorios como GitHub o proveedores especializados, algunos de los cuales pueden proporcionar sus reglas YARA como parte de servicios de suscripción pagos.

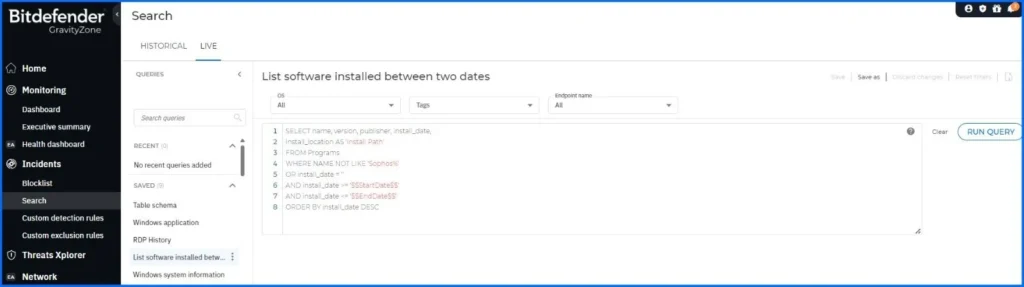

Con Bitdefender GravityZone, recibirá YARA disponible para sistemas operativos Microsoft, macOS y Linux mediante una suscripción EDR. La configuración está disponible directamente en GravityZone en Reglas de detección personalizadas.

La regla YARA opera en dos modos: bajo acceso y bajo demanda.

El análisis en tiempo real genera incidentes y alertas en función de las reglas que coinciden con el patrón de archivo configurado. Por ejemplo, si una regla de YARA está diseñada para detectar una firma de malware específica dentro de los archivos, el análisis en tiempo real activaría una alerta cada vez que un usuario o proceso acceda o ejecute en tiempo real un archivo con la firma correspondiente.

On-Demand es un análisis manual que genera alertas en la sección de búsqueda del historial y un registro de análisis dentro de los detalles del punto final. Por ejemplo, si desea realizar un análisis de todo el disco o carpetas específicas para buscar IOC, como un hash de archivo específico, tienen la flexibilidad de iniciar este análisis en cualquier momento.

Es importante tener en cuenta que ambos modos funcionan estrictamente con la capacidad de “Solo informar”.

Tiene plena capacidad para revisar el incidente generado por las reglas de YARA en las secciones Incidentes en GravityZone.

Resumen

Con la integración de las reglas de YARA en GravityZone, estamos mejorando las capacidades de XDR para patrones de detección de amenazas personalizados.

Con flexibilidad y reglas YARA personalizables, sus analistas de seguridad pueden identificar y frustrar de forma proactiva la actividad maliciosa, mitigando así los riesgos asociados con las violaciones de datos, la vulnerabilidad de día cero y el malware avanzado.

Obtenga más información sobre Bitdefender GravityZone .

Desde tu Ordenador/PC

- El canal de Bitdefender MSP en Telegram es accesible via Web a través de este link.

- Guarda en favoritos la URL para las próximas visitas que hagas. Habilita la notificación automática para saber los nuevas aportaciones en el canal ACRONIS.

Te ayudamos con cualquier cuestión que desees conocer, no dudes en llamarnos al +34 91 633 75 07