React2Shell CVE-2025-55182 Bitdefender

Aviso técnico: Error crítico de ejecución remota no autenticado en React2Shell (CVE-2025-55182)

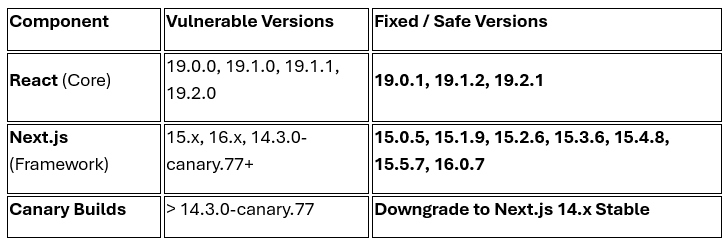

El 3 de diciembre de 2025, se reveló una vulnerabilidad crítica de Ejecución Remota de Código (RCE) en el ecosistema React , lo que generó una emergencia inmediata para las organizaciones. La vulnerabilidad principal ( CVE-2025-55182 ) se origina en la lógica del protocolo “Flight” de React. Si bien el framework Next.js es un vector principal para entornos empresariales, específicamente a través de las configuraciones predeterminadas de “App Router” y React Server Components (RSC), no es el único punto de entrada. La falla se propaga a otros frameworks y empaquetadores posteriores , especialmente a Vite , afectando al ecosistema en general.

Esta vulnerabilidad (CVSS 10.0) permite a atacantes remotos no autenticados ejecutar comandos arbitrarios en el servidor mediante el envío de solicitudes HTTP especialmente diseñadas que contienen referencias a objetos maliciosos. A diferencia de las vulnerabilidades que requieren configuraciones incorrectas específicas, esta falla reside en el mecanismo de análisis de solicitudes de la biblioteca principal, lo que expone cualquier aplicación pública de Next.js (versiones 15.x, 16.x y 14.x Canary) a su explotación.

Consideramos que los grupos de ransomware como servicio (RaaS) y los intermediarios de acceso inicial (IAB) utilizarán rápidamente esta vulnerabilidad para consolidar su presencia en las redes corporativas en cuanto se publique una prueba de concepto (PoC). Se requiere una mitigación inmediata.

Descripción general de React2Shell

Actualización (5 de diciembre de 2025) : El primer PoC funcional para CVE-2025-55182 ha sido publicado en GitHub por el investigador de seguridad maple3142 . Simultáneamente, Amazon ha confirmado los primeros casos de explotación activa en la naturaleza, informando que grupos de amenazas con nexo con China (incluidos “Earth Lamia” y “Jackpot Panda”) comenzaron a atacar la vulnerabilidad pocas horas después de su divulgación.

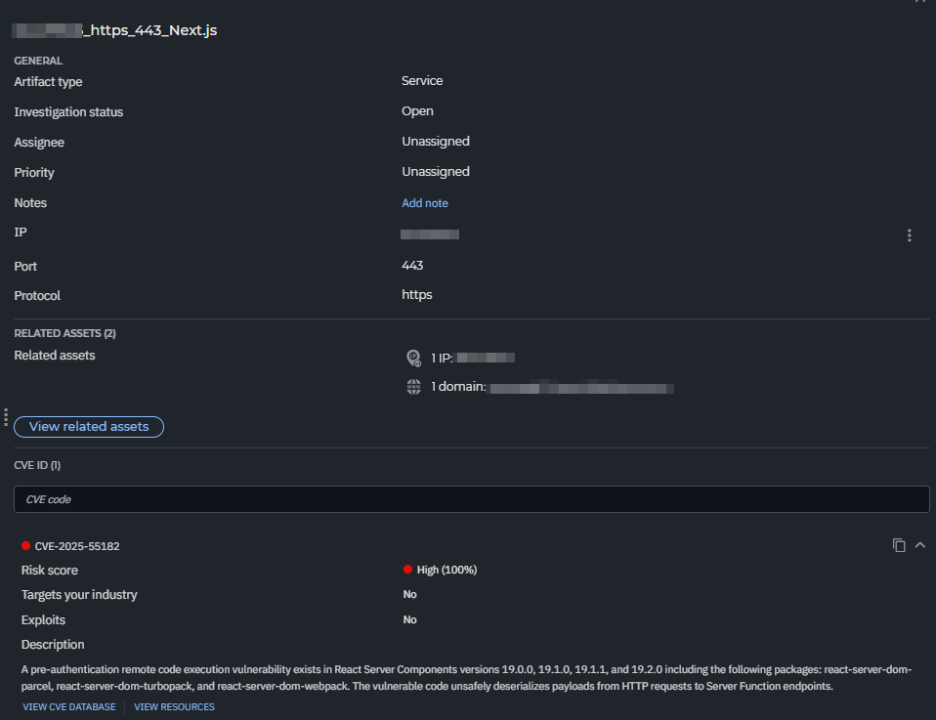

Actualización (8 de diciembre de 2025): Bitdefender GravityZone External Attack Surface Management (EASM) se ha actualizado para identificar automáticamente los activos afectados por CVE-2025-55182. Los clientes actuales de EASM deben revisar sus paneles de control para detectar este identificador CVE específico y evaluar su exposición restante. Si no tiene configurado un análisis recurrente, debe volver a ejecutar manualmente un análisis en sus activos monitorizados para aplicar estas nuevas reglas de detección y evaluar con precisión su exposición.

Por qué debes actuar ahora

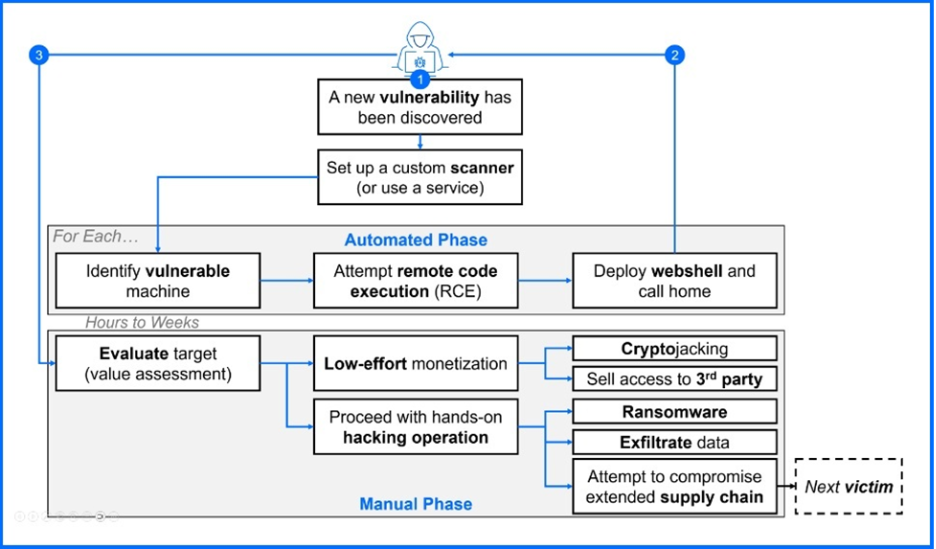

Las nuevas vulnerabilidades de los dispositivos edge, como React2Shell, sirven como punto de apoyo para un acceso inicial rápido. Como se muestra en el flujo de trabajo adjunto, los ataques suelen comenzar con una oleada masiva de automatización menos de 24 horas después de que una PoC esté disponible. Después de que los bots implementan webshells para comprometer la red, los operadores humanos de los grupos RaaS toman el control. Esta fase manual puede comenzar horas o semanas después, dependiendo del valor del objetivo y la carga de trabajo actual de los atacantes. Este es el manual estándar de ransomware para 2025, responsable del peor mes de ransomware de la historia.

Las organizaciones deben tratar esto como una situación de emergencia. El lapso entre la implementación automatizada del shell y la salida manual es su ventana de oportunidad

- Mitigar: Parchear los sistemas afectados o bloquear el tráfico inmediatamente.

- Monitor: Vigile de cerca el movimiento lateral que se origina en la DMZ.

- Seguimiento: Manténgase alerta ante los Indicadores de Compromiso (IOC) publicados.

Debe considerar esto como una emergencia. Aproveche este breve periodo para parchear los sistemas, bloquear el tráfico malicioso y supervisar la DMZ para detectar movimientos laterales antes de que comience la fase manual.

Acción inmediata requerida

Las organizaciones deben tratar esto como una situación de emergencia. El lapso entre la implementación automatizada del shell y la salida manual es su ventana de oportunidad

- Mitigar: Parchear los sistemas afectados o bloquear el tráfico inmediatamente.

- Monitor: Vigile de cerca el movimiento lateral que se origina en la DMZ.

- Seguimiento: Manténgase alerta ante los Indicadores de Compromiso (IOC) publicados.

Debe considerar esto como una emergencia. Aproveche este breve periodo para parchear los sistemas, bloquear el tráfico malicioso y supervisar la DMZ para detectar movimientos laterales antes de que comience la fase manual.

Actualización (5 de diciembre de 2025) : El primer PoC funcional para CVE-2025-55182 ha sido publicado en GitHub por el investigador de seguridad maple3142 . Simultáneamente, Amazon ha confirmado los primeros casos de explotación activa en la naturaleza, informando que grupos de amenazas con nexo con China (incluidos “Earth Lamia” y “Jackpot Panda”) comenzaron a atacar la vulnerabilidad pocas horas después de su divulgación.

Actualización (8 de diciembre de 2025): Bitdefender GravityZone External Attack Surface Management (EASM) se ha actualizado para identificar automáticamente los activos afectados por CVE-2025-55182. Los clientes actuales de EASM deben revisar sus paneles de control para detectar este identificador CVE específico y evaluar su exposición restante. Si no tiene configurado un análisis recurrente, debe volver a ejecutar manualmente un análisis en sus activos monitorizados para aplicar estas nuevas reglas de detección y evaluar con precisión su exposición.

Recomendaciones

Parchear componentes críticos (prioridad 0)

Si su servidor sin parchear estuvo expuesto a la internet pública antes del 3 de diciembre de 2025, investigue si hay indicios de compromiso. Aunque la explotación masiva suele seguir a la publicación del código PoC, los actores de amenazas sofisticados pueden desarrollar exploits privados inmediatamente

Estado de Bitdefender MDR: Bitdefender MDR ya monitoriza los indicadores en nuestra base de clientes. Monitoreamos todas las fuentes de inteligencia de amenazas disponibles para preparar e implementar paquetes específicos para la detección de amenazas.

Actualización (5 de diciembre de 2025) : Recientemente se ha creado una prueba de concepto funcional. publicado en GitHub , y Amazon ha informado haber observado intentos iniciales de explotación en la naturaleza.

Actualización (8 de diciembre de 2025): Bitdefender GravityZone External Attack Surface Management (EASM) se ha actualizado para identificar automáticamente los activos afectados por CVE-2025-55182. Los clientes actuales de EASM deben revisar sus paneles de control para detectar este identificador CVE específico y evaluar su exposición restante. Si no tiene configurado un análisis recurrente, debe volver a ejecutar manualmente un análisis en sus activos monitorizados para aplicar estas nuevas reglas de detección y evaluar con precisión su exposición.

Nota: Vercel, Netlify, Cloudflare y otras plataformas han implementado mitigaciones específicas. Sin embargo, las instancias alojadas en servidores propios (p. ej., Docker, AWS, Azure) permanecen completamente expuestas y deben parchearse manualmente.

Verificar el estado de vulnerabilidad

Utilice el siguiente comando curl para sondear su servidor. Esto busca el error específico del analizador devuelto por el protocolo vulnerable “Flight”.

# Esta sonda intenta activar el error del analizador sin ejecutar código.

curl -v -k -X POST “http://localhost:3000/” \

-H “Next-Action: 1337” \

-F ‘1=”{}”‘ \

-F ‘0=[“$1:a:a”]’

- Vulnerable: Devuelve 500 Error interno del servidor que contiene E{“digest” .

- Parcheado/Seguro: Devuelve 400 Solicitud incorrecta o ignora la clave mal formada.

- Implementar las reglas de emergencia de WAF

Si no se puede aplicar el parche inmediatamente, configure su Firewall de aplicaciones web (WAF) para bloquear patrones de ataque específicos.

- Regla de bloqueo: Denegar solicitudes multipart/form-data cuyas claves de formulario contengan dos puntos ( 🙂 y marcadores de referencia ( $ ). Este patrón es característico de la carga útil del exploit utilizada para manipular la lógica de recorrido de getOutlinedModel() .

Contención de la red

El plazo para la mitigación se está agotando. Debe actualizar inmediatamente la biblioteca principal de React y el framework Next.js a las versiones seguras que se indican a continuación. Esto soluciona tanto la vulnerabilidad de React ( CVE-2025-55182 ) como las implementaciones posteriores de Next.js.

Tras un compromiso exitoso, los defensores deben anticipar una conexión C2 a través de webshell o la implementación de un minero de criptomonedas. La primera es un indicador crítico de un movimiento lateral inminente, mientras que la segunda afecta principalmente a los recursos del sistema. Si bien los plazos estándar de movimiento lateral tienen un promedio de dos semanas, los actores de amenazas avanzadas como Akira están reduciendo significativamente esta ventana de fuga

- Restringir el tráfico saliente: Configure el filtrado de salida para denegar todas las conexiones salientes desde servidores web, excepto las API permitidas necesarias (p. ej., bases de datos y servicios de terceros). Esto interrumpe la conexión de shell inversa con el atacante.

- Segmentación: Aísle y monitoree la DMZ para evitar el movimiento lateral si el servidor web se ve comprometido. Los operadores de ransomware suelen aprovechar esta posición inicial para reorientarse hacia la infraestructura interna.

Actualización (5 de diciembre de 2025) : Recientemente se ha creado una prueba de concepto funcional. publicado en GitHub , y Amazon ha informado haber observado intentos iniciales de explotación en la naturaleza.

Actualización (8 de diciembre de 2025): Bitdefender GravityZone External Attack Surface Management (EASM) se ha actualizado para identificar automáticamente los activos afectados por CVE-2025-55182. Los clientes actuales de EASM deben revisar sus paneles de control para detectar este identificador CVE específico y evaluar su exposición restante. Si no tiene configurado un análisis recurrente, debe volver a ejecutar manualmente un análisis en sus activos monitorizados para aplicar estas nuevas reglas de detección y evaluar con precisión su exposición.

Suponer una vulneración